Die Unicard der TU Dortmund ist nicht nur ein Stück Kunststoff, mit dem man Bücher ausleihen kann. Sie enthält neue Funktionen für Personaldatenschutz und Datensicherung. Damit können die Studierenden es NSA und Co. zumindest erschweren, ihre Mail-Kommunikation auszuspionieren. Die pflichtlektüre erklärt, wie das geht.

Zeichnungen: Pierre Pauma

In der Science Fiction dient der allwissende Personalausweis als gern genommenes Thema. Ein bekanntes Beispiel dafür ist die „Multicard“ im Film “Das fünfte Element“ von Luc Besson. Doch die Zukunft ist schon da: Ohne es zu wissen, besitzen Studierende und Lehrende der TU Dortmund ein hoch technisiertes Gerät, das viele Funktionen enthält: die Unicard.

Viele Studierende kennen schon die Geldkarte-Funktion mit oder ohne Kontakt. Dank des Chips in der Unicard können sie Bücher in der Bibliothek ausleihen, sogar Schließfächer lassen sich so benutzen. Die Karte bietet aber noch andere Möglichkeiten, deren Nutzung das ITMC fördern möchte: Diese Funktionen setzen Kryptographie- und Sicherungstechniken ein.

Die Unicard enthält drei elektronische Zertifikate, die je zwei „Schlüssel“ enthalten. Die Schlüssel basieren auf einer 2048-Bit-Zahl. Diese Sicherungsmethode heißt RSA-Kryptosystem.

Kryptographie-Basics

Die Kryptographieprozesse verwenden Primzahlen – also Zahlen, die nur durch 1 oder sich selbst teilbar sind. Die Herstellung solcher Zahlen ist ein enormer Markt.

Jede natürliche Zahl – eine Zahl ohne Komma – außer 0 und 1 kann in eine Primzahlpotenz oder in ein Produkt von Potenzen deutlicher Primzahlen zerlegt werden. Für jede Zahl gibt es nur eine solche Zerlegung – bis auf die Reihenfolge der Faktoren.

Hier ein Beispiel: 144 = 32 x 24.

144 wäre ein schwacher Schlüssel, weil ihre Primzahlen klein sind. Man kann sie schnell und einfach finden.

Die Schlüssel des RSA-Kryptosystems sind Produkte von zwei riesigen Primzahlen.

Das heißt: RSA-Schlüssel = Primzahl 11 x Primzahl 21

Solche Schlüssel veröffentlichten erstmals 1977 Rivest, Shamir und Adleman (RSA). Sie sind Mathematiker, Kryptologe und Informatiker. Die Schlüssel selbst sind öffentlich, die zwei Primzahlen bleiben aber geheim. Wer sie finden kann, knackt den Schlüssel.

2012 wurde „RSA-704“ gelöst. Dieser Schlüssel hatte 212 Ziffern.

Die 2048-Bit-Zahl, die die TU Dortmund benutzt, hat 617 Ziffern:

25195908475657893494027183240048398571429282126204

03202777713783604366202070759555626401852588078440

69182906412495150821892985591491761845028084891200

72844992687392807287776735971418347270261896375014

97182469116507761337985909570009733045974880842840

17974291006424586918171951187461215151726546322822

16869987549182422433637259085141865462043576798423

38718477444792073993423658482382428119816381501067

48104516603773060562016196762561338441436038339044

14952634432190114657544454178424020924616515723350

77870774981712577246796292638635637328991215483143

81678998850404453640235273819513786365643912120103

97122822120720357

Der nötige Rechenaufwand, um ihre zwei Primzahlenfaktoren zu finden, überschreitet derzeit die Fähigkeiten der Rechner – sogar diejenigen der Supercomputer. „RSA-2048“ soll noch für einige Jahre reichen und somit einen „unknackbaren“ Verschlüsselungsstandard darstellen.

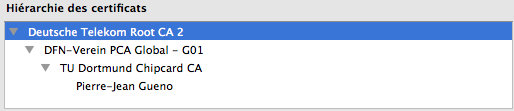

Die Zertifikate werden vom Deutschen Forschungsnetz zertifiziert. So erzeugt sich eine so genannte „chain of trust“, die die Identität des Nutzers erkennt:

An oberster Stelle dieser „Vertrauenskette“ steht das Bundesamt für Sicherheit in der Informationstechnik (BSI), also die Regierung. Dieser sollte man in einer demokratischen Gesellschaft vertrauen – auch nach dem NSA-Skandal.

Die Unicard bietet vor allem diese vier Möglichkeiten: Die Authentifizierung auf der zentralen Anmeldeseite der TU, die Signatur von E-Mails, die Verschlüsselung von E-Mails und die Verschlüsselung von Daten.

Um diese Möglichkeiten vollständig auszuschöpfen, braucht man einen Kartenleser, einige Treiber, die auf der Internetseite des ITMC zur Verfügung stehen, und eine E-Mail-Software – zum Beispiel Outlook oder Thunderbird.

Mit dem Kartenleser wird es möglich, die drei Zertifikate der Unicard zu sehen:

Wichtig ist, dass die Karte im Lesegerät bleibt und der Nutzer seine PIN-Nummer verwendet. Diese steht auf dem Formular, das man beim Erhalt der Karte bekommen hat.

Was bringt mir die Nutzung der Unicard?

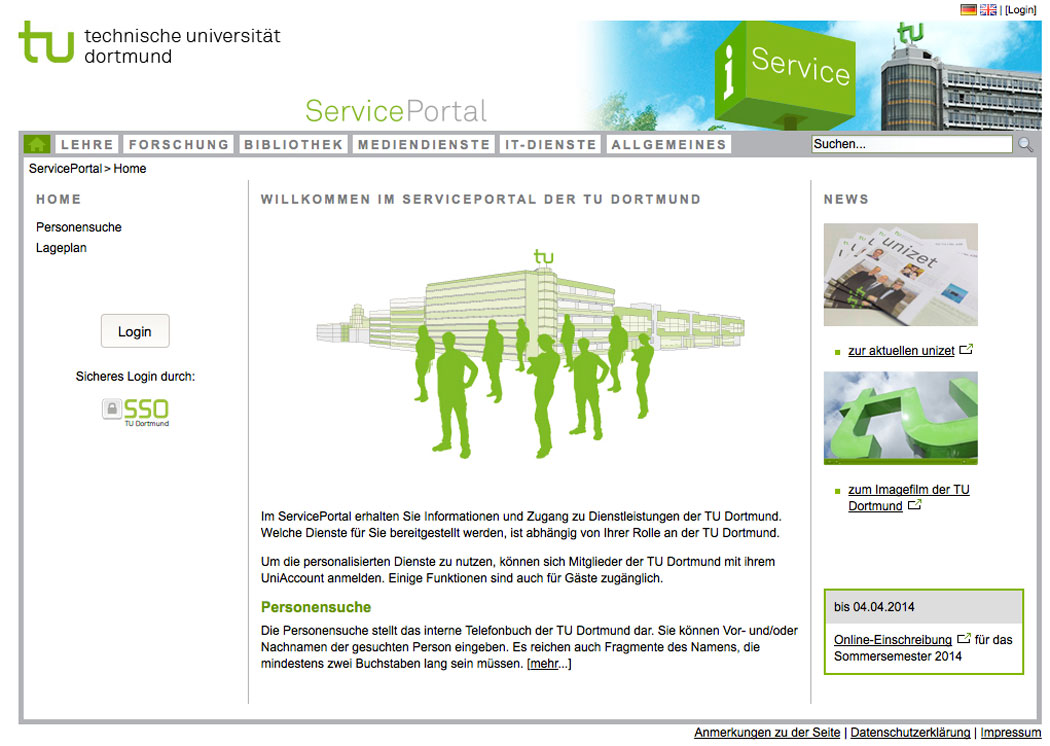

Im zentralen Service-Portal der TU Dortmund verfügt jeder Studierende über eine personalisierte Seite, die alle von der Universität angebotenen Dienste bündelt. Das sind z.B. LSF, BOSS, EWS und Moodle. Über das zentrale Service-Portal ist es etwa möglich, das Unibib-Konto zu verwalten oder ein neues NRW-Ticket zu erzeugen; darüber hinaus gibt es noch andere Dienste. Die Bündelung aller Dienste in einem Account ist besonders praktisch.

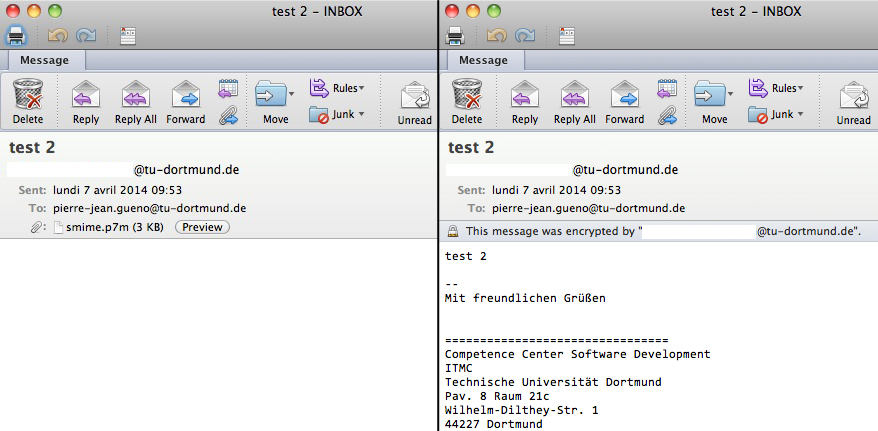

Als E-Mail-Programme bieten sich auf Windows-Rechnern etwa Outlook oder Thunderbird an. Mac-Usern wird empfohlen Outlook zu nutzen.

Folgende Nutzungen sind mit der Unicard der TU Dortmund möglich:

1. Authentifizierung auf der zentralen Anmeldeseite der TU

Bei der Einschreibung bekommen die Studierenden einen Uni-Account und ein Passwort, damit sie das Service-Portal benutzen können. Alternativ kann man sich auch mit der Unicard, einem Kartenleser und der PIN einlochen. Den Anmeldevorgang nennt die Universität „Single Sign On/Off“ (SSO).

LSF und Moodle sind über das Portal direkt zugänglich. Für manche Dienste werden noch der Account und das Passwort benötigt. Das ITMC plant, den SSO-Vorgang zu erweitern und weitere Dienste frei zu schalten.

Schon jetzt kann man so etwa von zu Hause oder unterwegs seine Unicard mit Geld aufladen.

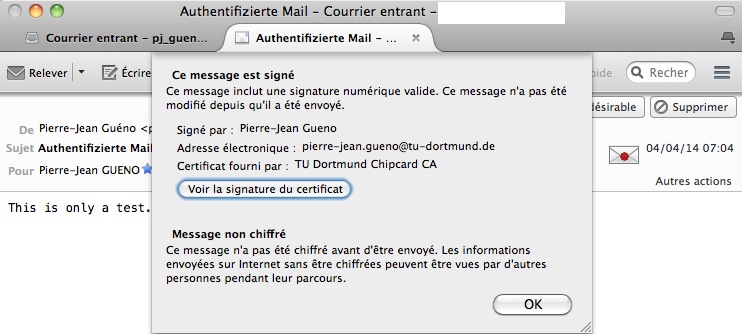

2. Authentifizierung und Signatur von E-Mails

In bestimmten Situationen – etwa bei der Abgabe von Abschlussarbeiten – kann es wichtig sein, dass man seine Identität eindeutig nachweisen kann. Zu diesem Zweck kann man seine E-Mails mit der Unicard beglaubigen lassen.

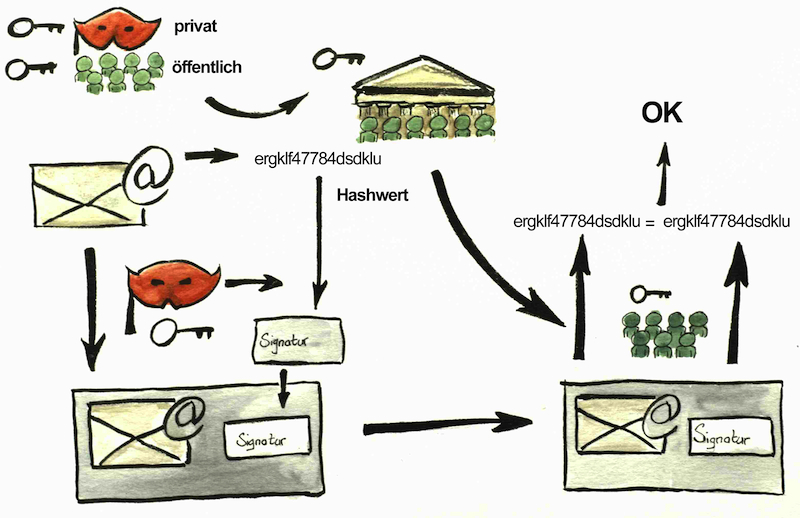

Das funktioniert so: Der Beglaubigungsvorgang verwendet ein Zertifikat mit zwei Schlüsseln. Der eine ist öffentlich, der andere ist privat.

Eine Kopie des Mail-Inhalts wird zu einer bestimmter Serie von Zahlen und Buchstaben – dem Hashwert – transformiert. Die E-Mail-Software des Senders benutzt diesen Hashwert und den privaten Schlüssel des Senders, um die Signatur der E-Mail herzustellen. Der Text und die Signatur werden mitgesendet.

Die E-Mail-Software des Empfängers benutzt den öffentlichen Schlüssel des Senders, um aus der Signatur den originalen Hashwert zu erschaffen. Die Software stellt auch einen Hashwert aus dem Text der E-Mail her.

Sind die zwei Hashwerte identisch, bestätigt die E-Mail-Software die Identität des Senders und die Konformität des erhaltenen Textes.

3. Authentifizierung und Signatur von E-Mails

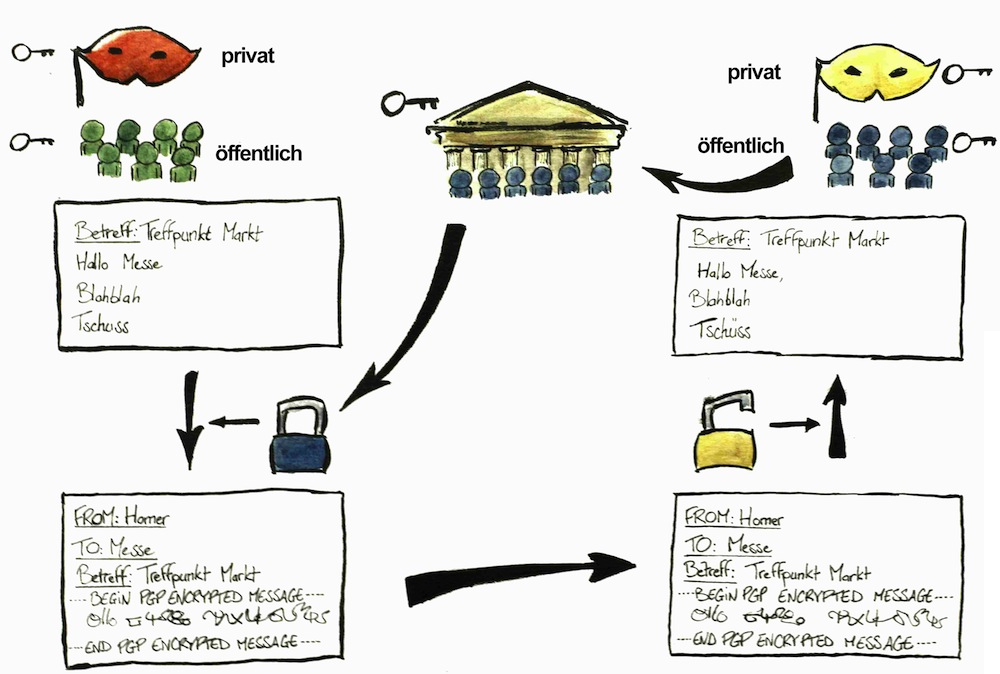

Enthält eine Mail zum Beispiel sensible Informationen, lässt sich diese mit der Unicard verschlüsseln. Auch dieser Vorgang setzt auf ein Schlüsselpaar.

Zunächst müssen der Sender und der Empfänger ihre öffentlichen Schlüssel austauschen. Dafür können sie einander einfach signierte E-Mails schicken.

Die E-Mail-Software des Senders verschlüsselt die Nachricht mit dem öffentlichen Schlüssel des Empfängers und versendet sie. Der Betreff bleibt aber lesbar. Beim Empfänger entschlüsselt die Software dank seines privaten Schlüssels die E-Mail. Dafür muss er seine PIN-Nummer eingeben.

4.Verschlüsselung von Daten (nicht möglich mit einem Mac)

Nicht nur die Verschlüsselung der E-Mails kann wichtig sein, sondern auch die von Daten, die im eigenen Computer bleiben. Zu diesem Zweck verfügt Windows über ein „Encrypting File System“ (EFS). Für jede Datei kann der Nutzer des PC per Mausklick eine Verschlüsselungsoption wählen.

Die Datei wird mittels des öffentlichen Schlüssels verschlüsselt und mittels des privaten Schlüssels entschlüsselt.

Kritik

In der Welt der freien und quellofenen – „open source“ – Software stellen Programmentwickler zunehmend die „chain of trust“ in Frage. Ihrer Meinung nach ist sie zu zentralisiert. Manche bezweifeln auch die Rechtschaffenheit der Behörden.

Es existiert ein alternativer Prozess: der „ring of trust“. Das Projekt GnuPG – Gnu Privacy Guard – entwickelt freie und quellofene Treiber, die man in Windows, Linux und OSX installieren kann. Ihre Funktionsweise ist ähnlich den oben erklärten Vorgängen. Die Nutzer erkennen aber in diesem Fall ihre Zertifikate untereinander an – das Vertrauen erzeugt sich aus der ganzen Gemeinschaft.

Darüber hinaus stellt sich die gefährliche Herausforderung bei der „Multicard“ der Zukunft: Was passiert, wenn man sie verliert oder wenn sie nicht mehr gültig ist? Die Antwort in der Science Fiction ist beängstigend: Die organisierte Gesellschaft verstößt die Person und auf dem Papier hört sie auf, zu existieren.

web: Installation für die Anmeldung beim Service Portal

web: Installation für die Signatur der E-Mails (für Mac muss man statt c:\windows\system32\cvP11.dll /usr/Library/cv cryptovision/libcvP11.dylib laden)

web: Installation für die Verschlüsselung der E-Mails (für Mac muss man statt c:\windows\system32\cvP11.dll /usr/Library/cv cryptovision/libcvP11.dylib laden)

web: Installation für die Datenverschlüsselung (nur Windows)